Benutzerüberprüfung – Adressen

Last Updated on 28. April 2023 by Martin Schuster

Gehen wir nun noch einen Schritt weiter. Anstatt zu sagen: “Bob kann diese Münze ausgeben”, verwendet Alice Bobs öffentlichen Schlüssel, um ihn anzusprechen. Genau genommen sagt sie: Die Person, die den geheimen Schlüssel besitzt, der einem bestimmten öffentlichen Schlüssel (z.B. Bobs) entspricht, darf diese Münze ausgeben.

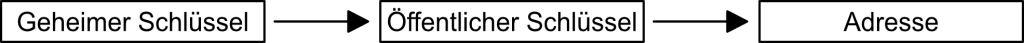

Da die Verwendung reiner öffentlicher Schlüssel etwas unpraktisch ist, werden sie zu Adressen weiterverarbeitet. Dies hat den Vorteil, dass wir eine Prüfsumme hinzufügen können, um Tippfehler zu vermeiden., Damit haben wir eine zusätzliche Sicherheitsebene für den Fall, dass die elliptische Kurve zu irgendeinem Zeitpunkt gebrochen wird. Der oben beschriebene Prozess wird dadurch jedoch nicht verändert.

Eine Bitcoin-Adresse sieht beispielsweise so aus: 18Zcyxqna6h7Z7bRjhKvGpr8HSfieQWXqj. Sie können sich eine Adresse wie eine IBAN und Ihren privaten Schlüssel wie Ihre PIN vorstellen.

Wenn Bob die Münze, die er von Alice erhalten hat, an Chris weiterschicken möchte, muss er Chris zunächst bitten, ihm ihre Adresse mitzuteilen. Er erstellt dann eine neue Transaktion, die auf die Transaktion von Alice verweist, die nun seine Münze ist, und sagt:

“Der Besitzer des geheimen Schlüssels (Chris’ geheimer Schlüssel), der dieser Adresse (Chris’ Adresse) entspricht, ist berechtigt, diese Münze auszugeben.”

Er beweist, dass er diese Münze ausgeben darf, indem er seine Transaktion mit seinem geheimen Schlüssel signiert.

Bis jetzt haben wir das Identifikationsproblem gelöst, indem wir Namen durch Adressen und geheime Schlüssel ersetzt haben. Aber wir haben das Problem der Doppelausgabe noch nicht gelöst.

Bob könnte immer noch zweimal auf die Transaktion von Alice verweisen. Erstens, indem er sagt, dass Chris diese Münze ausgeben darf. und zweitens, indem er sagt, dass Deborah diese Münze ausgeben darf.

Das bedeutet, dass das Netzwerk irgendwie herausfinden muss, welche Transaktion tatsächlich die richtige ist. Die wird in der nächsten Lektion unter dem Thema Konsens erläutert.

Register

Register Sign in

Sign in